a cura di Elia Gerola.

Nel lontano 1982 un’enorme esplosione avvenne nelle steppe della Siberia. Un’importantissima conduttura del gas vicino alla località di Toblosk esplose provocando danni all’approvvigionamento energetico sovietico e liberando nell’aria una colonna di fumo rimasta impressa nella mente degli addetti ai lavori. Secondo il libro The Abyss, scritto da Thomas Reed, quella fu la prima operazione di cybersicurezza della storia con la quale gli Usa, in piena Guerra Fredda, riuscirono a manomettere un componente della conduttura, acquistato poi tramite un rivenditore terzo dall’Urss. L’evento è ricco di punti oscuri, tuttavia ci fa ben comprendere il rischio che componenti informatizzate o semi informatiche comportano per la sicurezza delle infrastrutture critiche delle nostre società.

Dagli anni Ottanta tempo ne è passato e più di 15 paesi, hanno ormai i stituito unità militari specializzate nella cybersecurity, dall’apposita divisione dell’esercito Usa, alla famigerata unità 8200 dell’esercito israeliano alla squadra 180 della Corea del Nord. Secondo molti analisti di sicurezza internazionale questa sarebbe la risposta più razionale ed istituzionale ad una minaccia sempre più concreta, quella di una guerra cibernetica, ovvero di uno scontro tra Stati ed attori non statali che potrebbe avvenire sfruttando internet, le interconnessioni informatiche, le vulnerabilità dei software, i loro bug (errori), etc.

stituito unità militari specializzate nella cybersecurity, dall’apposita divisione dell’esercito Usa, alla famigerata unità 8200 dell’esercito israeliano alla squadra 180 della Corea del Nord. Secondo molti analisti di sicurezza internazionale questa sarebbe la risposta più razionale ed istituzionale ad una minaccia sempre più concreta, quella di una guerra cibernetica, ovvero di uno scontro tra Stati ed attori non statali che potrebbe avvenire sfruttando internet, le interconnessioni informatiche, le vulnerabilità dei software, i loro bug (errori), etc.

Le società moderne sono infatti pervase da reti e sistemi di controllo basati sulla programmazione informatica e questioni di hackeraggio o violazione dei sistemi informatici non vengono più considerate di mero ordine pubblico, bensì potenzialmente anche di sicurezza internazionale. Sta quindi avvenendo una militarizzazione e securitizzazione del cyberspazio, che secondo attivisti e giuristi minaccerebbe Diritti Umani fondamentali. (Focus 1)

Cyberspazio e vulnerabilità cibernetica.

Esistono all’incirca 28 definizioni differenti di cyberspazio, la prima è stata formulata in un romanzo di fantascienza da Gibson, nel 1984. Da allora innovazioni informatiche ne sono state fatte e rivoluzioni cibernetiche ne sono avvenute: il globo è sempre più interconnesso ed avvolto da una pervasiva rete di comunicazione telematica, quella di internet composta da due elementi fondamentali, quello hardware consistente in cavi, apparecchi che ospitano e permettono invece alla parte eminentemente digitale ed informatica quella dei software, caratterizzata da codici, di funzionare.

Si potrebbe sostenere che la vera svolta è avvenuta nel 1991, quando il dipartimento di Difesa Americano che la aveva sviluppato ARPANET decise di rendere questa tecnologia disponibile anche per uso civile: nacque così il World Wide Web e la vita di milioni di persone venne rivoluzionata. Oggi, secondo un recente comunicato ONU più della metà della popolazione mondiale ha accesso ad Internet, che nella storia, sarebbe la scoperta tecnologica che più velocemente è entrata nella casa degli abitanti del pianeta.

Insomma, la dimensione fisica, ovvero cinetica, è stata estesa e penetrata da quella cibernetica, le cui reti, interconnessioni ed utilizzi sono proliferati e si sono sovrapposti ad altre tecnologie. Da un lato quest’ultima ha indubbiamente semplificato, ottimizzato e migliorato la nostra esistenza, permettendoci il controllo remoto, la programmazione industriale semiautomatica (SCADA), la comunicazione istantanea e l’invio così come l’accumulo di enormi quantità di dati. Tuttavia vari talloni d’Achille sono emersi. Tanto che come riportato dal New York Times nell’ottobre 2012, il Signor Panetta, Segretario italo-americano della Difesa degli Stati Uniti d’America, paventò la possibilità di una “cyber-Pearl Harbor”.

I bersagli più vulnerabili, secondo la Commissione Europea ed il Dipartimento di Sicurezza Interna degli Usa sarebbero le cosiddette Infrastrutture critiche (IC), che Giacomello definisce il sistema nervoso e vascolare delle società moderne e delle economie avanzate. Per IC si intende infatti tutto quell’insieme di edifici, servizi e luoghi che se cessassero di funzionare, in tutto o solo in parte, provocherebbero un impatto sulla sicurezza nazionale, l’economia o la salute pubblica debilitante, se non disastroso.

Dagli ospedali alle dighe, dal sistema informatico bancario a quello delle telecomunicazioni, dalla rete di gestione dell’energia elettrica a quella di controllo del traffico aereo, tutte queste sono le infrastrutture critiche che permettono la nostra vita quotidiana, e che proprio per questo sono di elevato valore strategico. Oggi sono però gestite per la quasi totalità da sistemi informatici ed in alcuni casi collegati ad Internet. In altri termini la dipendenza strategica da internet e da software informatici ha trasferito alle IC classiche le vulnerabilità della rete.

Oggigiorno le nostre società sono quindi più comode, ma anche più vulnerabili. Non solo, ma più un’economia è avanzata più la rete informatica sarà estesa e più il rischio aumenta, vista la maggiore “superficie” attaccabile. Così come ben spiegato su Limes gli Usa, l’UE ed il Giappone sarebbero più vulnerabili, almeno potenzialmente, rispetto a stati come Iran e Corea del Nord, in questo caso avvantaggiati dalla loro arretratezza economica.

La guerra informatica

Per Giacomello e Saroli, la cyber guerra non è una mera possibilità, bensì una realtà, che va considerata ed affrontata: spionaggio, sabotaggio, guerra psicologica, manomissione di reti di comunicazione, disabilitazione di servizi sino a danni fisici, ecco la gamma delle operazioni realizzabili semplicemente grazie ad un computer ed una tastiera. Stiamo assistendo a quella che viene definita in gergo “weaponization”, ovvero trasformazione in arma di internet e del codice informatico. Una tale guerra potrebbe consistere in operazioni di vario tipo: pre-cinetiche, ibride o esclusivamente cibernetiche.

Le azioni pre-cinetiche sarebbero volte a preparare e facilitare l’attacco condotto con mezzi fisici convenzionali, come quando nel 2008 Israele avrebbe hackerato la rete di difesa aerea siriana, una delle migliori della regione all’epoca, permettendo a dei cacia della propria aviazione di penetrare indisturbati ed irrivelati lo spazio aereo siriano e di bombardare obiettivi sensibili.

Per guerra ibrida si intende invece un approccio già impiegato nel 2008 in Giorgia dalla Federazione Russa, che ha deliberatamente provocato una serie di Distributed Denial of Servicies, ovvero di malfunzionamenti diffusi nei servizi di comunicazione e gestione degli apparati governativi, che hanno amplificato il danno e facilitato l’avvenimento del contemporaneo attacco militare convenzionale russo.

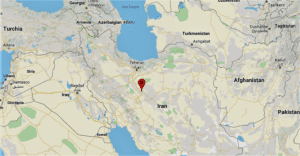

Infine la cyberguerra pura, con operazioni condotte nel mero ambiente cibernetico artificiale, potrebbe portare alla possibilità di provocare danni fisici e vittime semplicemente con l’ausilio di una tastiera e di un codice malvagio fatto penetrare nel sistema informatico nemico. Quest’ultima non è fantascienza, è realtà ed il “game changer”, ovvero il caso della svolta è stato quello di Stuxnet, un malware che dal 2009 al 2010 ha operato nascostamente nelle reti di controllo delle centrifughe di arricchimento dell’uranio nello stabilimento di Natanz in Iran, alterandone il funzionamento mandandole fuori uso, rallentando così il programma di sviluppo nucleare iraniano. (Focus 2)

di un codice malvagio fatto penetrare nel sistema informatico nemico. Quest’ultima non è fantascienza, è realtà ed il “game changer”, ovvero il caso della svolta è stato quello di Stuxnet, un malware che dal 2009 al 2010 ha operato nascostamente nelle reti di controllo delle centrifughe di arricchimento dell’uranio nello stabilimento di Natanz in Iran, alterandone il funzionamento mandandole fuori uso, rallentando così il programma di sviluppo nucleare iraniano. (Focus 2)

Vulnerabilità strutturali e tecniche

La rete informatica e quella internet sono vulnerabili strutturalmente e tecnicamente. Da una parte vi sono problematiche legate alla forte interdipendenza tra server, reti, database e software, che con la globalizzazione, le privatizzazioni e liberalizzazioni non ha fatto che aumentare, incrementando il rischio di effetti a catena e di contagio.

Dall’altra invece vi sono caratteristiche tecniche che fanno di internet un mezzo di comunicazione intrinsecamente insicuro. La prima forma di protezione era quella della security through obscurity, ovvero della sicurezza dovuta all’ignoranza rispetto ai codici di programmazione e di progettazione. Con lo sviluppo della disciplina, l’emergere di hackers e forze di intelligence però questa prima barriera difensiva è venuta meno. Oggi la sicurezza viene quindi garantita tramite la ridondanza, ovvero la moltiplicazione delle barriere difensive, che come gli strati di una cipolla vengono a sommarsi l’una all’altra: pratiche di gestione, condizioni di accesso ai database, sviluppo dei codici di base e antivirus.

Da non trascurare è poi il dilemma temporale tra velocità di sviluppo della scienza e dell’informatica nello specifico e l’inabilità del piano normativo e legislativo di rimanere al passo. Nuove leggi, pratiche, forme di difesa e di tutela sarebbero necessarie ma mentre la scienza avanza velocemente, la politica richiede concertazione, discussioni, pause di riflessione. Lacune gestionali, politiche e d’approccio sono quindi presenti.

Ma sta avvenendo una rivoluzione in ambito militare?

Tre sarebbero le conseguenze militari e geopolitiche principali dello sviluppo della cyberguerra secondo la vulgata principale degli studi sul cyberwarfare.

Grazie alla difficile identificabilità dell’attaccante si ritiene che possa avvenire un ri-bilanciamento dell’asimmetria globale del potere a favore dei Davide ed a sfavore dei Golia. Vista la difficoltà di attribuzione della responsabilità di un eventuale attacco, le operazioni  informatiche rappresenterebbero un incentivo per gli stati più deboli ad attaccare i più forti.

informatiche rappresenterebbero un incentivo per gli stati più deboli ad attaccare i più forti.

Viene poi previsto un incremento dell’offesa, in quanto il difensore in una guerra informatica deve avere successo sempre ed essere pronto contro una minaccia che è spesso anonima, nuova e sconosciuta, mentre l’attaccante deve riuscire a penetrare le difese avversarie “solo” una volta. Di conseguenza gli stati avrebbero un incentivo a rompere gli indugi per primi ed attaccare preventivamente.

Conseguenza inevitabile di quanto descritto sopra sarebbe l’inefficacia della deterrenza. Spesso infatti un attacco informatico non ha un return address, ovvero un indirizzo di origine preciso contro il quale si può minacciare una ritorsione credibile. Inoltre in un ambiente così ambiguo per natura, in cui vi sono chiari problemi di identificazione ed in cui gli attacchi si basano sull’astuzia e la creatività nella programmazione, cosiddetti attacchi false flag, in cui si finge di essere qualcun altro sono all’ordine del giorno. Prima di rispondere ad un attacco informatico altrettanto violentemente bisogna quindi essere certi dell’identità del nemico, e controllare che quella rivelata non sia fasulla. Inoltre gli attacchi informatici sono molto veloci e questa celerità comporta difficoltà nel sapersi organizzare e rispondere altrettanto velocemente.

Instabilità nella stabilità

In realtà è però bene sottolineare come la distribuzione del potere nel dominio cibernetico dipenda dall’ambizione e dalla portata dell’attacco. Come ha infatti argomentato Linsday sulla rivista Security Affairs, vi sono attacchi meramente “irritanti”, che comportano la sottrazione di informazioni ma vi possono essere anche attacchi ad “elevata intensità”.Questi ultimi, a dispetto delle riflessioni precedenti, richiedono ingenti investimenti economici, Questi ultimi, a dispetto delle riflessioni precedenti, richiedono ingenti investimenti economici, tecnici e di ricerca, che solo Stati avanzati e già affermati militarmente possono permettersi, per quantità di risorse necessarie e per la possibilità di avere le spalle coperte in caso di smascheramento o di fallimento dell’attacco.

Infine in molti casi la deterrenza potrebbe avvenire by denial, ovvero assicurando l’inefficacia dell’attacco avversario sviluppando capacità di resilienza. In altre parole gli attacchi informatici dovrebbero essere scoraggiati dimostrando di essere in grado di garantire sempre un servizio minimo ed in maniera continuata, anche in caso di attacco, così che nel caso quest’ultimo avvenisse, di fatto non produrrebbe danni rilevanti: così il gioco non varrebbe più la candela.

In conclusione, la guerra cibernetica è certamente realtà ma forse non sta rivoluzionando poi così tanto gli affari militari. Viene quindi sottolineato come valga il paradosso dell’instabilità nella stabilità. In altre parole, gli attacchi più pericolosi, come quelli contro le centrali nucleari sarebbero oggetto di un implicito tabù internazionale, che ne impedirebbe l’esecuzione. Cionondimeno si sta assistendo ad un incremento degli attacchi informatici irritanti, ovvero minori, tra stati spesso confondibili con il cybercrimine. Questi attacchi implicano: diffusione di fake-news, spionaggio, sottrazione di informazione secretate.